在当今高度互联、依赖复杂开源与商业组件的软件开发环境中,软件供应链安全已成为企业乃至国家网络安全的关键环节。默认安全理念与软件供应链安全治理的深度融合,正在重塑基础软件技术服务的范式,旨在从源头到部署的全生命周期构建内生、主动的防御体系。

一、 核心理念:从“附加”到“默认”的安全转变

传统安全实践往往将安全视为开发完成后的一道“检查关卡”或“附加组件”,这导致安全问题发现晚、修复成本高、风险敞口大。默认安全治理 要求安全能力与要求内建于软件供应链的每一个环节,成为设计、开发、集成、交付与运维的固有属性。在软件供应链语境下,这意味着:

- 安全即代码:安全策略、合规要求、漏洞扫描规则等均通过代码形式定义和管理,与软件本身一同版本化、自动化。

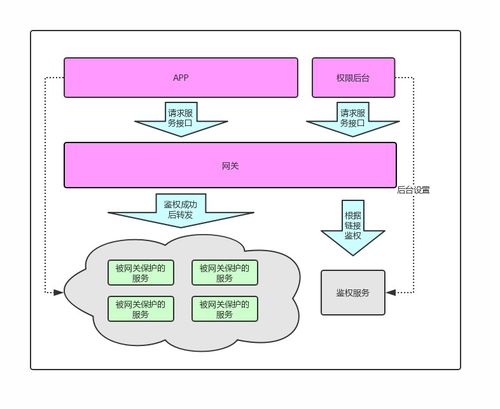

- 最小权限与零信任:对供应链中的所有参与者(开发者、系统、工具)、组件和访问路径,实施持续验证和最小必要权限原则。

- 安全左移与纵深防御:将安全活动尽可能提前到供应链的最左端(如组件选型、开发阶段),并在供应链各层级(源码、依赖包、构建环境、分发渠道、运行环境)部署重叠的安全控制措施。

二、 软件供应链安全治理的关键实践领域

基于默认安全原则,有效的治理实践应覆盖以下核心领域:

- 物料清单(SBOM)透明化与自动化:

- 实践:为所有软件制品(包括自研代码和第三方组件)自动生成详细、标准化的SBOM,清晰记录成分及其来源、许可证、已知漏洞等信息。

- 目标:实现资产可视化,为漏洞影响分析、许可证合规、快速应急响应提供不可篡改的事实基础。

- 源头管控与可信来源:

- 实践:建立经过安全评估的内部可信源(如私有制品仓库),强制所有构建依赖均从此处获取。对开源组件进行准入评估,持续监控上游安全状况。

- 目标:防止恶意或存在风险的组件流入供应链,确保所有物料来源可信、可控。

- 持续漏洞管理与风险消减:

- 实践:集成自动化工具,对SBOM中的组件进行持续漏洞扫描,结合上下文(如组件是否被实际调用、运行环境)评估真实风险。建立分级修复流程,对关键漏洞实现自动化阻断或告警。

- 目标:变被动应急为主动风险管理,在漏洞被利用前完成修复或缓解。

- 构建环境与流水线安全加固:

- 实践:将CI/CD流水线本身作为关键基础设施进行保护,包括使用隔离的、一次性的构建环境,对构建工具链进行完整性校验,对流水线执行进行安全审计。

- 目标:防止构建过程被污染,确保产出的软件制品是可信的。

- 交付物完整性保障与签名验证:

- 实践:对所有最终交付的软件制品(容器镜像、安装包等)进行数字签名。在部署前,运行环境必须验证签名有效性。

- 目标:确保软件从构建到部署的整个传递过程未被篡改,实现端到端的完整性保护。

三、 基础软件技术服务的角色演进

在上述治理框架下,基础软件技术服务(包括云平台、操作系统、中间件、数据库、开发框架等提供商)的角色发生根本性转变:

- 从“功能提供者”到“安全基石”:基础软件不仅提供运行能力,更需内置强大的安全能力(如内存安全、默认加密、强身份认证),并保持默认安全配置。

- 从“黑盒”到“透明与可观测”:主动提供自身详细的SBOM、安全配置指南、漏洞披露机制和快速补丁路径,成为客户供应链中可信、透明的一环。

- 从“单体”到“生态化治理”:大型基础软件提供商有责任管理和保障其自身的次级供应链(如所集成的开源库),并通过API、策略框架等方式,将其安全能力(如密钥管理、审计日志)无缝输出,赋能客户构建更安全的最终应用供应链。

四、 实践路径与挑战

实施默认安全的软件供应链治理是一个系统性工程:

- 文化先行:培养全员,尤其是开发、运维人员的供应链安全责任感。

- 工具链整合:选择并集成能够覆盖SBOM生成、漏洞扫描、策略执行、制品签名的自动化工具链。

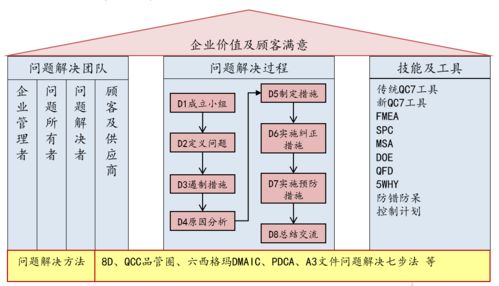

- 流程再造:将安全关卡和自动化检查点嵌入现有DevOps/DevSecOps流程,确保不通过安全检查的组件无法进入下一阶段。

- 度量和改进:建立关键安全指标(如高危组件占比、平均修复时间),持续跟踪和改进治理效果。

主要挑战包括供应链的复杂性、开源生态的快速变化、工具链的互操作性、以及安全与交付效率的平衡。克服这些挑战需要技术、流程和组织的协同演进。

结论

将默认安全原则深度融入软件供应链安全治理,并推动基础软件技术服务向安全赋能型生态转型,是应对日益严峻的软件供应链攻击的必由之路。这不仅是技术方案的升级,更是一种以“设计安全”和“持续保障”为核心的新型软件工程与服务体系的重构。通过构建透明、可信、可验证的软件供应链,我们才能为数字世界的稳定运行奠定坚实的安全基础。